Scritto da Davide Galanti

Condividi su

La lista delle vulnerabilità Microsoft non ha mai fine. Nell’ultima settimana sono state rilasciate da Microsoft tre patches di sicurezza definite critical:

- due riguardano Internet Explorer (dalla versione 8 alla 11) patch # 3088903 e # 3082442

- una riguarda il protocollo RDP (tutti i sistemi operativi tranne Windows 10) patch # 3080348

Critiche perché consentono a chi ci attacca di eseguire codice a distanza: remote code execution.

Come e chi ci attacca?

Lo spiega bene la Microsoft nel bollettino di rilascio della patch n. 3082442 del 18 agosto 2015:

This security update resolves vulnerabilities in Internet Explorer. The most severe of the vulnerabilities could allow remote code execution if a user views a specially crafted webpage using Internet Explorer. An attacker who successfully exploited these vulnerabilities could gain the same user rights as the current user. Customers whose accounts are configured to have fewer user rights on the system could be less impacted than those who operate with administrative user rights.

Il bug scoperto e risolto da questa patch di sicurezza rilasciata due giorni fa, dice letteralmente che “consente all’utente remoto (chi ci attacca mentre navighiamo) di lanciare comandi che vengono eseguiti con i privilegi dell’utente stesso”

La cosa che dovrebbe far sobbalzare tutti gli IT manager dalla sedia è che la nota di Microsoft dice che “se l’utente non è amministratore l’attacco avrà un impatto inferiore“. Inferiore non vole dire nullo!

Non c’è soluzione?

Anche se togliamo i privilegi amministrativi Microsoft, che risolve comunque oltre il 90% dei problemi di sicurezza come abbiamo già scritto qui, non abbiamo la certezza di porci al riparo da furti di informazioni o distruzioni del nostro sistema informatico.

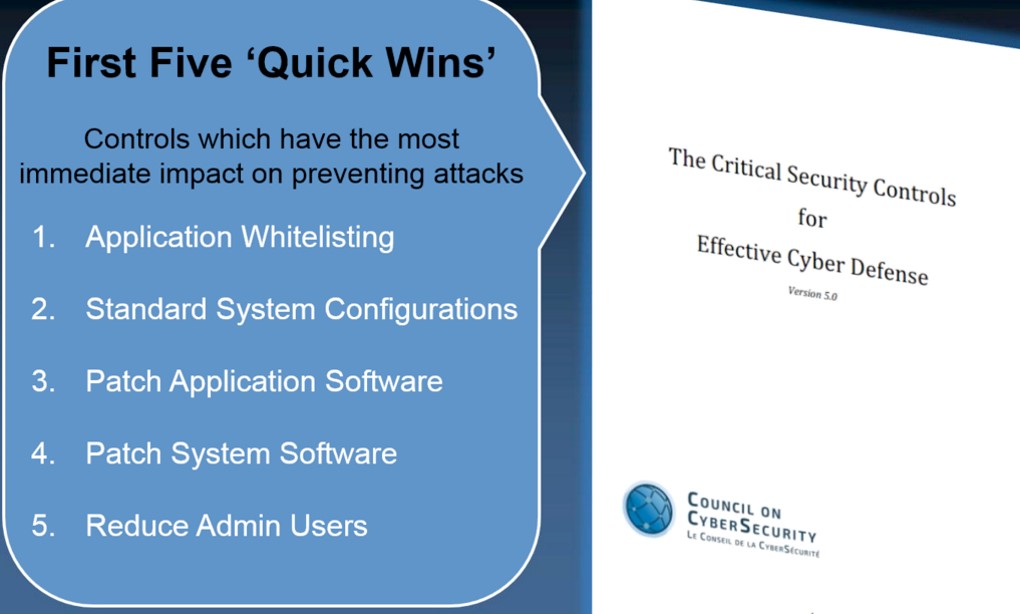

La soluzione esiste ma occorre seguire tutti i cinque capisaldi delle linee guida raccomandate dal Thales Group

Al primo posto sta l’application whitelisting senza il quale è oggi impossibile difendere efficacemente i propri sistemi.

Se volete saperne un po’ di più su questo approccio alla sicurezza, il posto giusto è questo: www.avecto.it

Ottimizza l’efficienza del tuo lavoro e risparmia sui costi di gestione IT

Per mantenere la rete aziendale in una condizione di sicurezza stabile, non basta intervenire solo quando c'è un problema: serve un approccio programmato e costante. In questa news ti raccontiamo un caso pratico.

03/06/2025

Ti Fidi di Google?Le truffe phishing 2025 che arrivano da Email "Firmate" Google grazie a Sites e DKIM

22/05/2025

La prima guida passo-passo per installare GrapheneOS su un Google Pixel, in lingua italiana e completa di tutti i passaggi necessari.

08/05/2025

Scarica gratis il Microsoft Vulnerabilities Report 2025 di BeyondTrust. Uno strumento per rafforzare le proprie difese informatiche.

30/04/2025