Scritto da Davide Galanti

Condividi su

La maggior parte delle intrusioni a siti avviene sfruttando vulnerabilità già note, che si conoscono e di cui sono già disponibili i rimedi. È importante quindi capire quali contromisure prendere affinché queste vulnerabilità non possano essere usate per rubare i nostri dati e per attaccare i nostri sistemi esposti sul web.

Bisogna monitorare le vulnerabilità, cercarle, e se presenti apportare le correzioni del caso perchè non siano più sfruttabili.

Solitamente, questa attività investigativa di ricerca, di verifica della presenza delle vulnerabilità prende il nome di Vulnerability Assessment.

Che cosa è una Vulnerability Assessment?

Si tratta di una metodologia che va a cercare le falle, i difetti e gli errori involontari presenti nei programmi software in modo che si possano prendere tutte le opportune contromisure.

Purtroppo però questi errori di programmazione, queste “falle” sono esposte a tutti, infatti se la tua web application il tuo e-commerce fossero utilizzati solo nella tua azienda potremmo essere meno preoccupati, invece queste falle rendono semplice l’accesso anche a hacker improvvisati da qualsiasi parte al mondo.

Ci sono migliaia di persone a questo mondo che hanno sistemi automatici che vanno a cercare le applicazioni, conoscono queste vulnerabilità, le individuano e cercano di sfruttarle a proprio vantaggio.

Perché gli hacker sono interessati alle vulnerabilità dei tuoi sistemi?

Semplice, a volte si tratta di furti su commissione. I tuoi concorrenti voglioni i tuoi dati, o gente che vuole entrare nel tuo mercato e vuole vedere come va.

Nella maggior parte dei casi, però, gli attacchi mirano a trovare e a rubare dati, rubare password, rubare le informazioni da rivendere a chi compra queste informazioni in massa sul mercato nero del deep web.

Scan website for vulnerabilities: concretamente cosa compro quando acquisto una Vulnerability Assessment?

Spesso i programmi sono programmi standard, sono applicazioni come Drupal, WordPress, applicazioni ed e-commerce standard, CRM e gestionali.

Ad esempio SugarCRM Community Edition, sappiamo tutti che non verrà più aggiornato dal produttore, quante vulnerabilità potranno essere sfruttate per rubare dati sensibili?

Capita, infatti, spessissimo di trovare applicazioni con estensioni e plug-in non aggiornate da mesi se non da anni.

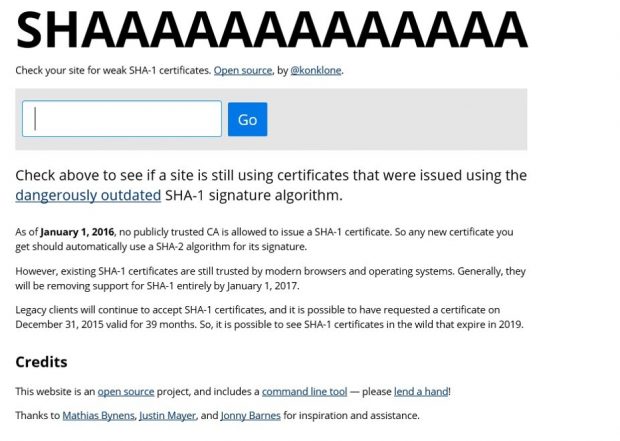

Controllare i certificati risulta una prima ma fondamentale attività

Ma con un report puntuale è facile dire al proprio fornitore: guarda aggiorna questo, installa la patch a questo, cambia questo certificato che è obsoleto, aggiorna la versione su cui gira il tuo software e in questo modo la tua applicazione torna ad essere in salute. Attaccarla così sarà molto più complesso e non proprio alla portata di tutti.

Un altro capitolo sono il programmi fatti su misura, applicazioni custom, ed anche loro sono esposti sul web. I programmi su misura spesso e volentieri hanno un ciclo di vita e non hanno aggiornamenti costanti, ma hanno nuove estensioni che si aggiungono alle precedenti.

Contro le vulnerabilità applicative non servono firewall o antivirus

Il programmatore magari anche involontariamente può avere inserito librerie open prese da terzi, oppure può avere inserito inavvertitamente una vulnerabilità.

Come fa un IT manager ad essere sicuro che il suo fornitore non abbia fatto un errore di questo tipo?

È meglio che la vulnerability assessment sia imparziale

È opportuno che un terzo, qualcheduno che usa una modalità standard vada a ricercare anche nei programmi custom le eventuali vulnerabilità presenti.

Così l’IT manager potrà essere informato con in report periodico che gli farà presente come guidare il programmatore, il fornitore di applicazioni custom alla risoluzione di queste problematiche nel minor tempo possibile, senza perdite di tempo e senza ulteriori rischi.

Vulnerability Assessment

La Vulnerability Assessment non è un Penetration Test

La Vulnerability Assessment si limita a trovare le falle che altri possono sfruttare a loro favore, ma non cerca di entrare, magari sfruttando quelle falle.

Non rallenta i sistemi, non va a prelevare dati o a entrare all’interno dei sistemi.

La Vulnerability assessment resta sulla soglia, limitandosi a fare un controllo black box, a scatola nera: non so nulla dell’applicazione so soltanto il suo indirizzo, il suo URL, l’ip address. Controlla se ci sono vulnerabilità e offre un report, leggibile, usabile e con i rimedi da mettere in atto per ripristinare i livelli di sicurezza adeguati.

Ovviamente si può fare anche qualcosa in più, fornire quindi a chi effettua la Vulnerability Assessment le credenziali per entrare all’interno delle applicazioni grazie a un utente di prova. Così si può verificare cosa accade dopo, una volta che l’hacker sia entrato dentro i sistemi. Così si condurrà una vulnerability assessment sulla parte di back end, sulla parte che l’utente vede quella dopo il log on. Il test così condotto approfondisce un livello ulteriore, analizzando tutto quello che c’è dopo aver fatto login.

Ottimizza l’efficienza del tuo lavoro e risparmia sui costi di gestione IT

Per mantenere la rete aziendale in una condizione di sicurezza stabile, non basta intervenire solo quando c'è un problema: serve un approccio programmato e costante. In questa news ti raccontiamo un caso pratico.

03/06/2025

Ti Fidi di Google?Le truffe phishing 2025 che arrivano da Email "Firmate" Google grazie a Sites e DKIM

22/05/2025

La prima guida passo-passo per installare GrapheneOS su un Google Pixel, in lingua italiana e completa di tutti i passaggi necessari.

08/05/2025

Scarica gratis il Microsoft Vulnerabilities Report 2025 di BeyondTrust. Uno strumento per rafforzare le proprie difese informatiche.

30/04/2025