Scritto da Davide Galanti

Condividi su

Si sa ad inizio anno l’argomento che va per la maggiore sono le previsioni, ed anche noi di Serverlab non ci siamo sottratti a questa consuetudine. Abbiamo spulciato i report IT del 2017, fatto una ricerca tra le dichiarazioni degli esperti e delle tecnologie leader, ne è scaturita una carrellata di ipotesi provenienti da persone decisamente competenti che le “sparano grosse” sulla sicurezza informatica per il 2018.

2017 – Cosa è successo

Il 2017 è stato scosso da gravi violazioni alla sicurezza IT e nonostante i migliori sforzi di noi “bravi ragazzi”, i cyberattacchi hanno trovato modi nuovi per infiltrarsi nelle reti, rubare dati, e fare danno.

Abbiamo anche avuto conferma che alcune vulnerabilità zero-day sono rimaste invisibili per lunghi periodi di tempo per colpire poi quando meno ce lo aspettavamo.

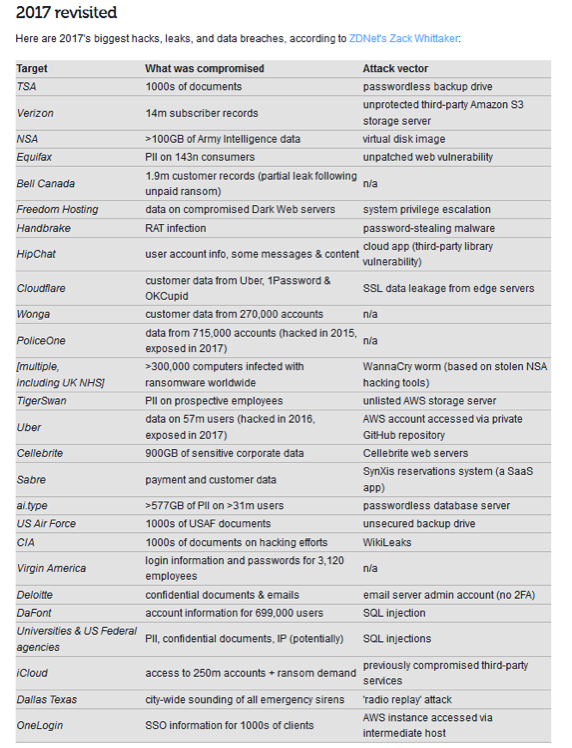

Charles McLellan, storica penna di ZDNet UK ha fatto un’ottima sintesi nello schema che vi mostro.

I momenti chiave del 2017 hanno incluso: l’attacco ransomware WannaCry che ha compromesso un importante servizio sanitario nazionale e grandi aziende in 99 paesi, i ransomware/malware Petya e NotPetya, e recentemente l’attacco ad Uber che ha visto compromesse 57 milioni di informazioni sensibili.

2018 – Le ipotesi

Cosa possiamo aspettarci nel 2018, a quali cambiamenti le aziende dovranno adattarsi per essere al sicuro? Quali tecnologie adottare ed in che modo il GDPR influenzerà il modo in cui i dati sono archiviati e protetti?

James Maude Senior Security Engineer di Avecto (ora Beyondtrust), ci fornisce 5 preziose dritte su quelli che saranno i temi caldi della Cybersecurity 2018.

1. Ransomware

Con WannaCry e NotPetya, i criminali informatici hanno visto quanto sia efficace attaccare le aziende con i ransomware. Lo scenario che si ipotizza vede nuove varianti di ransomware in grado di crittografare dati o interrompere l’accesso ai sistemi. E’ quindi plausibile che il ransomware continui ad espandersi, ed è probabile che i principali obiettivi siano database, siti web, IoT e ICS.

2. Tipologie di attacco

L’aumento di sicurezza dei browser e l’applicazione di Windows 10 su un numero sempre più alto di postazioni sta orientando gli hacker su software vulnerabili o privi di patch per accedere ai sistemi. Secondo James Maude nel 2018 vedremo più attacchi che sfruttano le applicazioni e le funzionalità integrate nei sistemi.

Un inizio di questo trend sembra, infatti, essere testimoniato dalla crescita di malware basati su script che utilizzano PowerShell e funzioni integrate di Office per eseguire codice o avviare app senza utilizzare macro. Si tratta di attacchi molto gravi, perchè utilizzano applicazioni legittime affidabili per eludere i controlli.

3. GDPR

Manca poco al 25 maggio e per le aziende non ancora “compliant” questo è un periodo impegnativo ed oneroso. Mentre ci concentra sulla mappatura dei dati e sulla parte legale si rischia di lasciare aree meno presidiate e paradossalmente esporre l’attività ad altri rischi. (leggi il mio articolo sul GDPR)

4. Intelligenza artificiale

I CyberAttack inizieranno probabilemente a sfruttare l’intelligenza artificiale per eludere i controlli di sicurezza e creare minacce più efficaci. L’apprendimento automatico in verità viene già utilizzato per eludere i controlli, è plausibile che diventi ancora più automatico. Dato il volume di dati disponibili online, si ipotizza che l’IA possa essere sfruttata per costruire attacchi sempre più mirati imparando a conoscere ed interagendo con le potenziali vittime.

5. Persone

La social engineering continuerà ad essere la strategia di riferimento per i cyber criminali. Le persone sono la via più semplice per entrare in un’organizzazione, possono essere facilmente ingannate per fornire credenziali o eseguire codice dannoso, il più delle volte senza accorgersene.

Come difendersi?

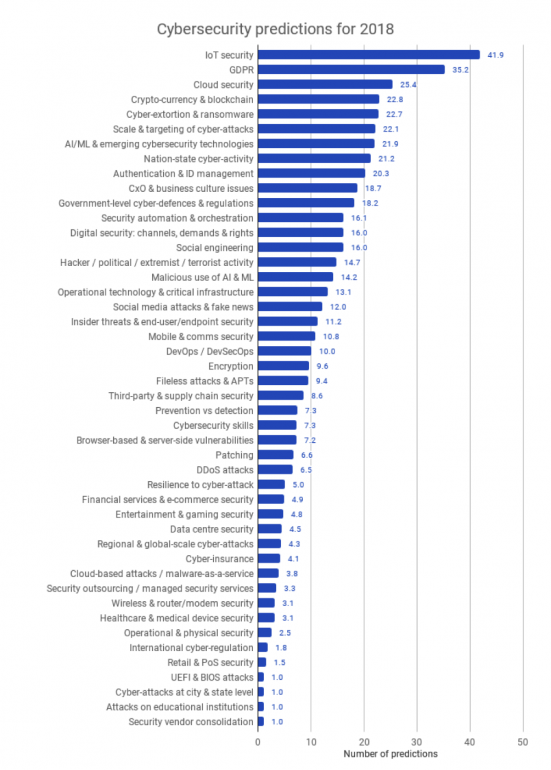

Lo scenario delle Cyberminacce è sicuramente complesso, lo sintetizza bene lo schema che vedete di Charles McLellan, di ZDNet UK.

E’ partito da 518 indicazioni sulla cybersecurity provenienti da 83 aziende del settore, ed ha creato 46 categorie emergenti

Le sue fonti: A10 Networks, Akamai, AlienVault, Appriver, At-Bay, Avecto, Axiomatics, BeyondTrust, BluVector, Carbon Black, Centrify, CGS, Check Point, CheckMarx, CloudBees, Comodo, Corero Network Security, Cyxtera, Darktrace, DeepInstinct, DomainTools, Dyadic, eSentire, Experian, F-Secure, FireEye, Forcepoint, ForeScout, Forrester, Fortinet, Fujitsu, Gigamon, GigaTrust, GlobalSign, Herjavec Group, IBM Resilient, iboss, Illumio, Imperva, Informatica, Kaspersky Lab, KnowBe4, KPMG, Lawfare, LogRhythm, Malwarebytes, McAfee, MediaMath, Mimecast, MobileIron, NordVPN, Nozomi Networks, NSS Labs, NTT Security, Nuvias Group, ObserveIT, Palo Alto Networks, Panda, Portnox, Proofpoint, Qubic, Radial, Radware, Rapid7, RiskIQ, SAP, Secureworks, Semafone, SentinelOne, Sonatype, Sophos, Splunk, Symantec, Thales, Trend Micro, Tripwire, Varonis, Veridium, Voxpro, WatchGuard, Webroot, ZeroFOX, ZScaler

Buoni propositi?

C’è bisogno di un approccio su due fronti per contrastare questi attacchi

1 Investire in una soluzione di sicurezza proattiva come Avecto (ora BeyondTrust) che metta in sicurezza i pc in maniera semplice e fruibile Avecto Defendpoint basa la sua infallibile sicurezza dell’endpoint su un approccio a 3 step.

Per prima cosa rimuove gli utenti dalla modalità admin senza disagi per gli utenti, eliminando così il 90% dei problemi dovuti alle vulnerabilità di Microsoft.

Seconda cosa, fornisce agli utenti la flessibilità e i permessi che servono per lavorare, grazie al whitelisting.

Terza cosa il sandbox protegge dalle minacce sconosciute del web

2 Rendere i propri collaboratori consapevoli sulla sicurezza

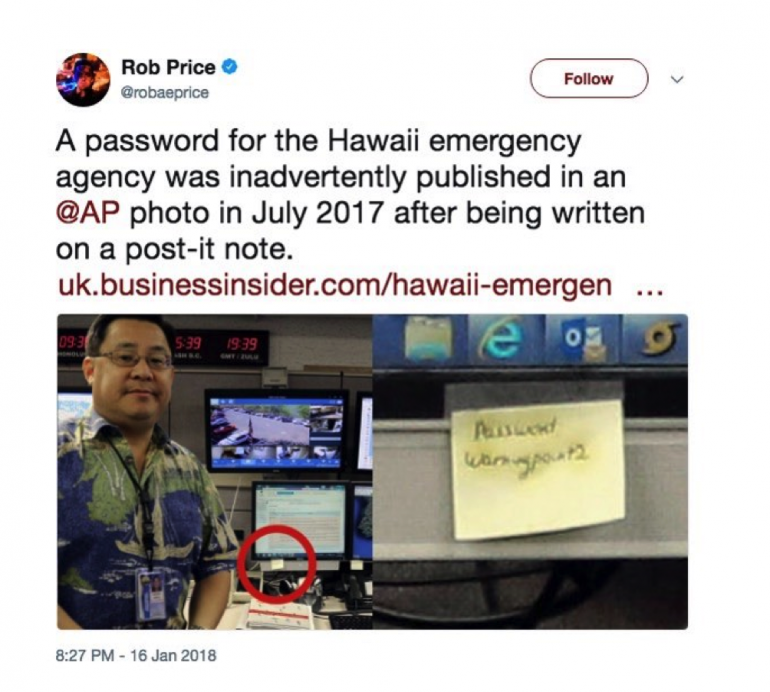

Se riesci a guardare oltre la colorata camicia hawaiana di Jeffrey Wong, ingrandendo l’immagine vedrai un solitario post-it.

Mi sembra che si legga:

Password: Warningpoint2

Se i media visitano il tuo ufficio, probabilmente è ragionevole rimuovere le password che potrebbero apparire. In effetti, per cominciare ha senso rimuovere qualsiasi password visibile a prescindere dal fatto che qualcuno stia probabilmente puntando una telecamera su di te!

Ottimizza l’efficienza del tuo lavoro e risparmia sui costi di gestione IT

Scarica gratis il Microsoft Vulnerabilities Report 2025 di BeyondTrust. Uno strumento per rafforzare le proprie difese informatiche.

30/04/2025

Ecco le novità che riguardano il Privilege Management per quanto riguarda la soluzioni BeyondTrust. Rivediamo insieme le funzioni rilasciate ad inizio 2024.

22/02/2024

Andrea Mazzoni e Davide Galanti sono volati a Londra ad Infosecurity 2023: ecco il resoconto sulle novità in ambito sicurezza informatica.

03/08/2023

Proteggere la gestione dei privilegi è l'azione più concreta possibile che un'azienda può fare per proteggersi dagli attacchi informatici.

03/07/2023