Scritto da Serverlab

Condividi su

La gestione della sicurezza della rete ha subito una sostanziale evoluzione nel corso degli anni: oggi, a differenza di anni fa, per difendersi dalle nuove e sofisticate minacce come le AET (Advanced Evasion Techniques), bisogna attuare un’efficace e studiata linea difensiva. Una gestione centralizzata è un elemento cruciale necessario per evitare che la frammentazione dei sistemi di gestione induca errori o generi perdite di controllo e visibilità proprio là dove sono più necessario.

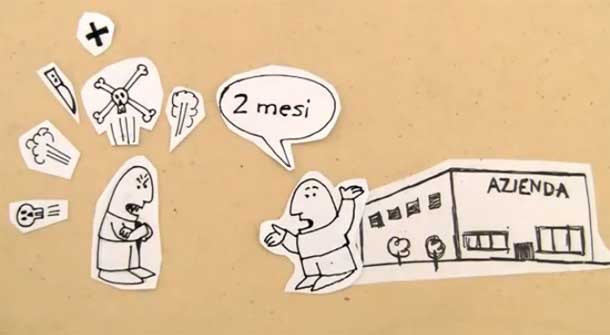

L’infrastruttura di rete di una media azienda è composta da decine di oggetti (firewall, Intrusion Prevention o Intrusion Detection, VPN SSL e altri ancora, sia fisici che virtualizzati). Nella maggior parte dei casi questi dispositivi appartengono a fornitori diversi e sono gestiti da diverse persone, il che porta ad una altissima percentuale di errore di configurazione.

Inoltre gli hacker e i criminali informatici sono sempre un passo più avanti per quanto riguarda la sicurezza, e godono di una libertà di azione e di scelta delle modalità di attacco che non ha riscontro nel campo della difesa. In caso di attacco alla rete, gli amministratori devono poterlo rilevare rapidamente, contenerlo e rimediare contenendo i danni alla rete ed al suo patrimonio. Senza una gestione che consenta azioni rapide e coordinate questo impossibile. Una gestione centralizzata ed aggiornata dei dispositivi di rete è il primo tassello per un controllo immediato ed efficace

Per molte minacce la più importante ed efficiente linea di difesa, è una gestione centralizzata della rete, ma nel caso di AET bisogna munirsi di una vera e propria “barriera”.

Cosa sono le AET?

Le AET (Advanced Evasion Techniques) sono l’evoluzione delle ben note tecniche di evasione che vengono impiegate in modo da essere alterate, o ricombinate, al fine di evitare il riconoscimento dell’attacco da parte dei sistemi di sicurezza. Le loro peculiari caratteristiche le rendono pressoché irriconoscibili ai sistemi convenzionali di sicurezza di rete: sono un numero enorme, caratterizzate da variazioni che mandano in crisi i classici sistemi di pattern matching e possono lavorare su tutti i livelli dello stack TCP / IP combinando anche diversi protocolli, o combinazioni di esso.

Possiamo paragonarle ai velivoli Stealth (veicoli invisibili ai radar): possono portare a destinazione l’attacco (exploit) celandolo ai sistemi di controllo e sicurezza..

Come agiscono le AET?

Gli attacchi “canonici” che si possono subire, riguardano l’invio di un exploit attraverso la rete pubblica o interna. Se il firewall consente questa tipologia di traffico, l’exploit arriva tranquillamente al bersaglio prefisso. Se l’azienda si è munita di un IPS, esso funge da dogana: controlla ed ispezione i pacchetti in circolo e ne blocca i vari exploit.

Se però “l’attaccante” sa che l’host di destinazione è protetto da un IPS, può utilizzare le AET per nascondere l’exploit al fine di rendere il contenuto non pericoloso ai sistemi di intrusion prevention, e riuscire così a colpire il bersaglio. Non importa quanto efficace sia l’IPS, l’attacco riesce tranquillamente a passare inosservato e senza essere rilevato, andando così ad intaccare e a danneggiare la rete.

La soluzione a queste minacce, si chiama Anti Evasion.

Anti Evasion aiuta l’IPS ad effettuare controlli ed ispezioni su più protocolli contemporaneamente in modo da riuscire a controllare più direzioni d’entrata del traffico. In particolare si tratta di effettuare normalizzazione e full protocol decoding senza scorciatoie, così da smascherare l’attacco e renderlo visibile secondo i canoni tradizionali. Queste tecniche anti-evasione reagiscono dinamicamente all’evoluzione delle tecniche di attacco rilevando e bloccando le varie combinazioni e modifiche indotte artificalmente dalle tecniche avanzate di evasione.

Ottimizza l’efficienza del tuo lavoro e risparmia sui costi di gestione IT

Vuoi diminuire i rischi legati alle vulnerabilità dei sistemi web based? Sono esposti e a loro volta ci espongono a grandi rischi. Scopri cosa fare!

16/11/2016

Stonesoft e McAfee diventano Intel Security, ma cosa succederà? Quale l'evoluzione delle tecnologie coinvolte?

22/07/2014

Una tavola rotonda per aziende e professionisti per aggiornarsi sull'arrivo della banda larga wireless in Emilia-Romagna e Marche.

04/03/2014

Scopri come orientarsi tra private cloud e hybrid cloud.

22/11/2013