Finalmente sono stato al BeyondTrust Partner Summit 2019 ad Edimburgo. Si tratta del primo summit di BeyondTrust e delle quattro aziende che la formano: Avecto, Bogard, BeyondTrust e Lieberman.

Questo è il primo evento di un colosso da 300 milioni di dollari di fatturato, 750 dipendenti e 450 partner.

Ma a cosa serve questa somma di tecnologie? Cosa ci insegnano gli ultimi data breachs?

FireEye ci dice che mediamente un’azienda per scoprire un data breach impiega 180 giorni. Non sono più i 260 giorni del 2013, ma sono necessari “appena” 180 giorni per scoprire che qualcuno si è appropriato dei dati in azienda.

La statistica più interessante però non è questa. Risulta che l’80% di questi data breachs derivano da accessi dall’interno o dall’esterno legati da una costante: il veicolo sono utenti con elevati privilegi di amministratore.

E questo è il punto: gli attacchi arrivano sia dell’intero dell’azienda che dall’esterno ed il veicolo sono utenti con privilegi di amministratore elevati. E’ questo il nodo della questione ed è questo il problema da risolvere!

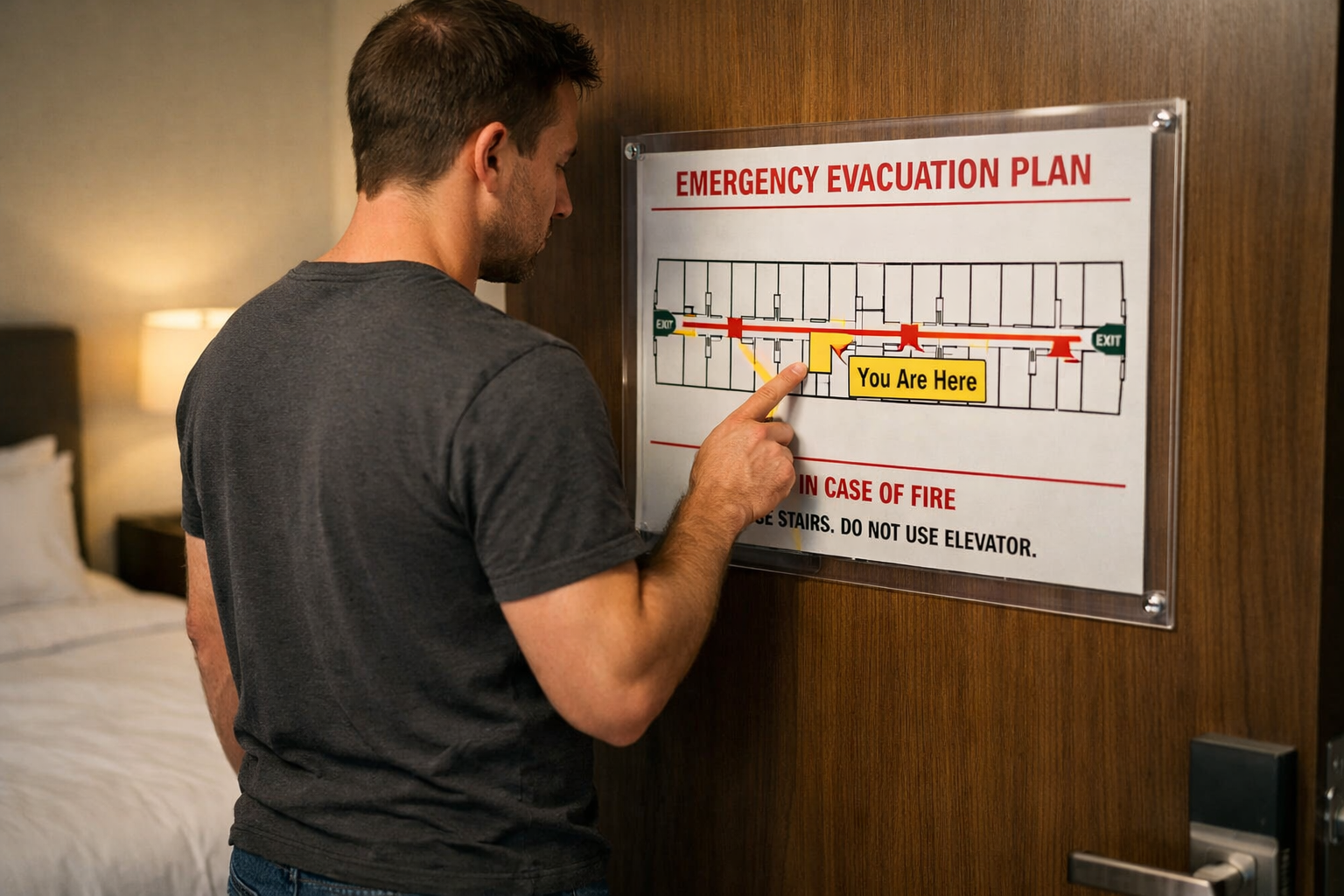

Bisogna mettere in pratica un virtuoso utilizzo dei sistemi informatici con i minori privilegi possibili, ed è questa è la missione di BeyondTrust.

La piattaforma BeyondTrust risolve questo problema nella maniera più efficace utilizzando le quattro tecnologie migliori del mercato.

Sicurezza intrinseca cioè security by design, frase tanto cara al GDPR, qui ad Edimburgo è diventa realta!

Guarda il mio video per scoprire di più.

Ottimizza l'efficienza del tuo lavoro